Supabase Authで「認証」の悩みから解放されよう

【BaaSの新定番】Supabase Authで「認証」の悩みから解放されよう

モダンなアプリ開発において、ユーザー認証は避けて通れない道です。

しかし、セキュリティ、パスワード管理、ソーシャルログイン、セッション維持など、自前で実装するにはあまりに重いタスクです。

そこで今、圧倒的な支持を得ているのが Supabase Auth です。

Supabase Authとは?

Supabase Authは、オープンソースのBaaS(Backend as a Service)であるSupabaseが提供する認証機能です。

PostgreSQLを基盤としており、堅牢かつ柔軟なユーザー管理を、わずか数行のコードで実現できます。

なぜ Supabase Auth が選ばれるのか?

1. 多彩な認証方式の「即時導入」

自前で実装すると数日〜週単位でかかる認証フローが、管理画面の設定と数行のコードで完結します。

- OAuth (ソーシャルログイン) の容易さ

Google, GitHub, Apple, Discordなど、主要なプロバイダーが網羅されています。各プラットフォームで発行した Client ID と Secret をSupabaseコンソールに貼り付けるだけで、複雑なリダイレクト処理やトークン交換のロジックを自分で書く必要がなくなります。

- マジックリンクとOTP

パスワードを覚える必要がない「マジックリンク(メール内のURLクリック)」や、スマホのSMSに届く「OTP(ワンタイムパスワード)」も標準装備です。セキュリティ強度を高めつつ、ユーザーの離脱を防ぐUXを簡単に提供できます。

- 認証メールのカスタマイズ

パスワードリセットや本人確認メールのテンプレートもSupabase側で管理でき、自前のSMTPサーバー(SendGridやResendなど)との連携もスムーズです。

2. 強力なRow Level Security (RLS)

Supabase最大の武器は、「データベース自身がアクセス権限を知っている」点にあります。

- API層の簡略化

従来の開発では、バックエンドで if (session.user_id !== data.owner_id) throw Error といったバリデーションをすべてのエンドポイントに書く必要がありました。

- 宣言的なセキュリティ

- RLSを使えば、SQLで「このテーブルは

auth.uid() = user_idの時だけ閲覧を許可する」というポリシーを1回定義するだけです。これにより、クライアント(フロントエンド)から直接DBを叩くような構成でも、データの不正取得を物理的に防げます。

- 保守性の向上

- 「誰が何を見れるか」というルールが一箇所(DB)に集約されるため、コードのあちこちに認可ロジックが散らばるのを防ぎ、セキュリティホールを最小限に抑えられます。

3. ユーザー管理用テーブルの自動生成と拡張性

Supabaseは、認証とアプリケーションデータを「疎結合」かつ「強力に連携」させる設計になっています。

auth.usersスキーマの安全性

- メールアドレス、ハッシュ化されたパスワード、最終ログイン時間などの機密情報は、アプリケーションから直接触りづらい

authスキーマに隔離されています。これにより、うっかりSELECT * FROM usersをしてパスワードハッシュをフロントに流出させてしまうといった事故を防げます。

public.profiles

- との連携(拡張性) ユーザー名、アイコン画像、プラン情報などの「アプリで使うプロフィール情報」は、通常の

publicスキーマにテーブルを作成して管理します。

- Trigger(トリガー)関数による自動化

PostgreSQLの「トリガー」機能を使えば、「新規ユーザーが登録された瞬間に、自動でプロフィールレコードを作成する」といった処理をDB側で完結できます。サーバーレス関数をわざわざ呼び出す必要がなく、整合性が100%保たれるのが大きなメリットです。

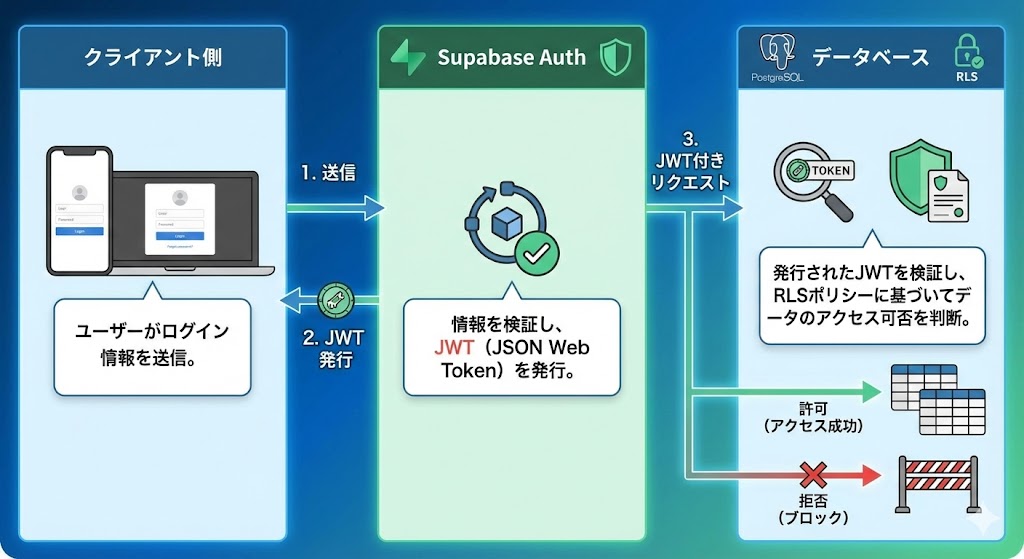

認証フローの全体像

Supabase Authがどのように動作するのか、その基本的な流れは以下の通りです。

- クライアント側:ユーザーがログイン情報を送信。

- Supabase Auth:情報を検証し、JWT(JSON Web Token)を発行。

- データベース:発行されたJWTを検証し、RLSポリシーに基づいてデータのアクセス可否を判断。

実装のヒント:Next.js + Supabase SSR

最近のトレンドでは、Next.jsのApp Routerと組み合わせて、Server-Side Rendering (SSR) で認証を扱うのが一般的です。@supabase/ssr ライブラリを使うことで、クッキーベースの安全なセッション管理が驚くほど簡単に実装できます。

// ログイン処理の例

const { error } = await supabase.auth.signInWithPassword({

email: 'example@email.com',

password: 'password123',

})

まとめ:開発体験を最大化するために

Supabase Authを導入することで、開発者は「認証基盤の構築」という苦労から解放され、「アプリ固有の価値」を作ることに集中できるようになります。

「Firebaseに代わる選択肢を探している」「PostgreSQLの力を最大限に活かしたい」と考えているなら、今すぐSupabase Authを試してみる価値は十分にあります。

※ 本記事の内容は、執筆時点での情報に基づいています。最新の情報と異なる場合がございますので、あらかじめご了承ください。 また、記載されている内容は一般的な情報提供を目的としており、特定の状況に対する専門的なアドバイスではありません。 ご利用にあたっては、必要に応じて専門家にご相談ください。